Zum Testen auf SQL‑Injection gibt es eine Reihe bewährter Tools, die Entwickler und Sicherheitsexperten nutzen können, um Schwachstellen automatisiert oder manuell zu erkennen. Hier eine Übersicht beliebter Tools und Hinweise zur Nutzung:

1. sqlmap (Open-Source, automatisiert)

SQLmap ist ein leistungsstarkes Open-Source-Tool, das von Sicherheitsexperten und Penetrationstestern verwendet wird, um SQL-Injection-Schwachstellen in Webanwendungen zu identifizieren und auszunutzen. Es automatisiert viele komplexe Schritte, die sonst manuell durchgeführt werden müssten, und bietet eine breite Palette an Funktionen für die Sicherheitsanalyse von Datenbanken.

Was ist SQLmap?

SQLmap sucht gezielt nach Schwachstellen, bei denen Angreifer SQL-Befehle in Datenbankanfragen einschleusen können. Solche Schwachstellen ermöglichen unbefugten Zugriff auf Daten, Manipulationen oder gar Übernahme von Datenbanken.

Wichtige Funktionen von SQLmap:

- Automatisierte Erkennung verschiedener Arten von SQL-Injection-Techniken wie Boolean-basiert, Time-basiert, Error-basiert, UNION-basiert und mehr

- Unterstützung zahlreicher Datenbankmanagementsysteme (MySQL, PostgreSQL, Oracle, Microsoft SQL Server u.a.)

- Auflistung von Datenbanken, Tabellen und Spalten

- Extraktion (Dumping) von Datenbankinhalten

- Möglichkeit, Dateien auf dem Server hoch- und herunterzuladen

- Ausführung eigener SQL-Befehle über eine interaktive Shell

- Unterstützung erweiterter Prüf- und Manipulationsoptionen mit vielen Parametern für individuelle Tests

- Möglichkeit, automatisiert Passworthashes zu erkennen und zu knacken

Grundlagen der Anwendung:

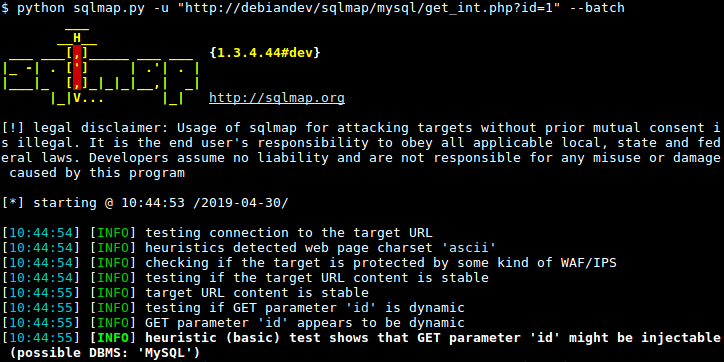

- Das Tool wird meist über die Kommandozeile gestartet, z.B.:

sqlmap -u http://example.com/page.php?id=1 --batch Hierbei ist -u die URL, die getestet wird, und --batch sorgt für automatische Ausführung ohne Nachfragen.

- Häufige nützliche Parameter:

--dbs: listet vorhandene Datenbanken auf-D datenbankname --tables: zeigt Tabellen einer Datenbank-D <datenbank> -T <tabelle> --columns: zeigt Spalten einer Tabelle--dump -D <datenbank> -T <tabelle>: dumpet Daten einer Tabelle

Fazit

SQLmap ist ein unverzichtbares Werkzeug zur Erkennung und Analyse von SQL-Injection-Sicherheitslücken. Durch die Automatisierung komplexer Tests und die breite Datenbank-Unterstützung hilft es Entwicklern und Sicherheitsexperten, Schwachstellen frühzeitig zu finden und zu beheben, bevor Angreifer diese ausnutzen können.

2. Burp Suite (Scanner, manuell + automatisiert)

- Beliebtes kommerzielles Tool mit einer kostenlosen Community-Edition.

- Bietet automatisierte und manuelle Schwachstellensuche.

- Erlaubt das Intercepten und Modifizieren von HTTP-Requests, um SQLi auszuprobieren.

- Umfangreiche Reporting- und Kollaborationsfunktionen.

Burp Suite ist ein umfassendes professionelles Sicherheitstool, das von Webentwicklern und Penetrationstestern genutzt wird, um Schwachstellen in Webanwendungen zu finden und zu analysieren. Es ist besonders bekannt für seine umfangreichen Funktionen zur Analyse von HTTP/S-Datenverkehr und unterstützt dabei aktiv die Suche nach Sicherheitslücken wie SQL-Injection, Cross-Site-Scripting (XSS) und vielen weiteren Angriffsmöglichkeiten.

Was ist Burp Suite?

Burp Suite ist eine integrierte Plattform, die verschiedene Werkzeuge für das Testen der Sicherheit von Webanwendungen bündelt. Mit ihm lassen sich Angriffe simulieren, Sicherheitsrisiken erkennen und Schwachstellen detailliert dokumentieren. Es wird häufig in Penetrationstests verwendet, um Schwachstellen aufzudecken, die im Entwicklungsprozess übersehen wurden.

Wichtige Funktionen von Burp Suite:

- Proxy-Server: Interceptiert und modifiziert HTTP/S-Anfragen und Antworten in Echtzeit, um das Verhalten einer Webanwendung zu analysieren.

- Scanner: Automatischer Sicherheitsscanner, der Webanwendungen auf bekannte Schwachstellen durchsucht (verfügbar in der Professional Edition).

- Intruder: Werkzeug zum automatisierten Testen von Eingaben, z.B. zur Erkennung von SQL-Injection oder XSS durch gezielte Manipulation von Parametern.

- Repeater: Für manuelle Wiederholung und Modifikation von einzelnen HTTP-Anfragen, um das Verhalten der Anwendung zu testen.

- Decoder: Hilft beim Dekodieren und Kodieren von Daten, um versteckte oder verschlüsselte Informationen zu analysieren.

- Comparer: Zum Vergleichen unterschiedlicher Antworten, z.B. nach Manipulation von Parametern.

Grundlagen der Anwendung:

- Burp Suite wird lokal installiert und als Proxy zwischen Browser und Webserver eingesetzt.

- Über den integrierten Proxy können alle HTTP/S-Anfragen abgefangen, analysiert und verändert werden.

- Die automatischen Scanner durchsuchen die Webanwendung auf Schwachstellen und generieren Berichte.

- Manuelle Werkzeuge ermöglichen gezieltes Testen einzelner Parameter.

- Umfangreiche Konfigurationsmöglichkeiten erlauben die Anpassung an individuelle Testszenarien.

Fazit

Burp Suite ist ein vielseitiges, professionelles Werkzeug für die Sicherheit von Webanwendungen. Es bietet sowohl automatisierte Scans als auch umfassende manuelle Analysefunktionen, die in Kombination helfen, Sicherheitslücken präzise zu erkennen und zu beheben. Für Entwickler und Sicherheitsexperten ist es ein unverzichtbares Tool im Bereich Web Application Security Testing.

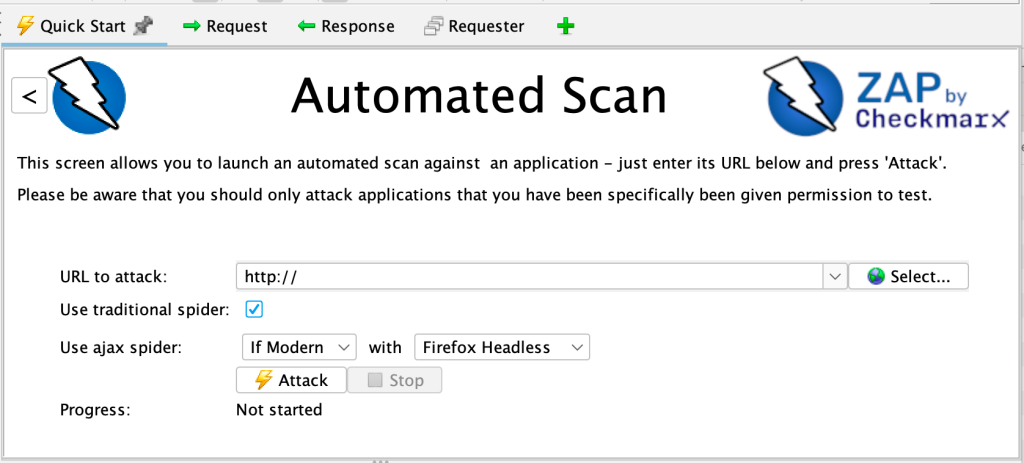

3. OWASP ZAP (Open Source, Einsteigerfreundlich)

OWASP ZAP (Zed Attack Proxy) ist ein kostenloses, Open-Source-Sicherheitstool, das von Entwicklern und Sicherheitsexperten vor allem für die Analyse und das Testen von Webanwendungen genutzt wird. Es ist Teil des OWASP-Projekts (Open Web Application Security Project) und richtet sich an alle, die Schwachstellen in Webanwendungen finden möchten, auch mit begrenztem technischen Hintergrund.

Was ist OWASP ZAP?

OWASP ZAP ist ein Web-Proxy-Scanner, der den HTTP/S-Datenverkehr zwischen Browser und Webserver abfängt und analysiert. Es kombiniert automatisierte Scanner mit einer Reihe von manuellen Testwerkzeugen und unterstützt so die systematische Suche nach Sicherheitslücken wie SQL-Injection, Cross-Site Scripting (XSS), Cross-Site Request Forgery (CSRF) und anderen Schwachstellen.

Wichtige Funktionen von OWASP ZAP:

- Interaktiver Proxy: Fängt Webverkehr ab, erlaubt die Analyse und Manipulation von Anfragen und Antworten.

- Automatische Scanner: Sucht automatisch nach häufig vorkommenden Schwachstellen.

- Passive Scans: Überwacht den Datenverkehr bei der Nutzung ohne aktiv Angriffe zu starten, um Schwachstellen diskret zu erkennen.

- Aktive Scans: Führt gezielte Angriffe gegen die Anwendung durch, um Sicherheitslücken zu finden.

- Fuzzer: Ermöglicht das automatisierte Testen von Eingabefeldern mit verschiedenen Nutzlasten.

- Plug-in Unterstützung: Erweitert Funktionen durch zusätzliche Module und Skripte.

- Kompatibel mit DevSecOps: Lässt sich gut in automatisierte Testprozesse und Continuous Integration (CI) einbinden.

- Benutzerfreundliche Oberfläche: Auch für Einsteiger leicht zugänglich.

Grundlagen der Nutzung:

- OWASP ZAP wird als Proxy zwischen deinem Browser und der Ziel-Webanwendung gestartet.

- Alle HTTP-Anfragen werden dabei abgefangen und können manuell oder automatisch auf Schwachstellen untersucht werden.

- Die Scanner liefern Berichte mit Schwachstellen und Lösungshinweisen.

- Manuelle Werkzeuge helfen bei der gezielten Analyse und Reproduktion von Sicherheitsproblemen.

- Skripting und Automatisierung ermöglichen umfangreiche Anpassungen und Integration in Testumgebungen.

Fazit

OWASP ZAP ist ein essenzielles Tool für die Sicherheit von Webanwendungen, besonders für Entwickler und Sicherheitsteams, die mit begrenztem Budget arbeiten oder Open-Source-Lösungen bevorzugen. Es bietet eine breite Palette an Funktionen zur Erkennung und Analyse von Schwachstellen und eignet sich gut für sowohl manuelle als auch automatisierte Sicherheitstests.

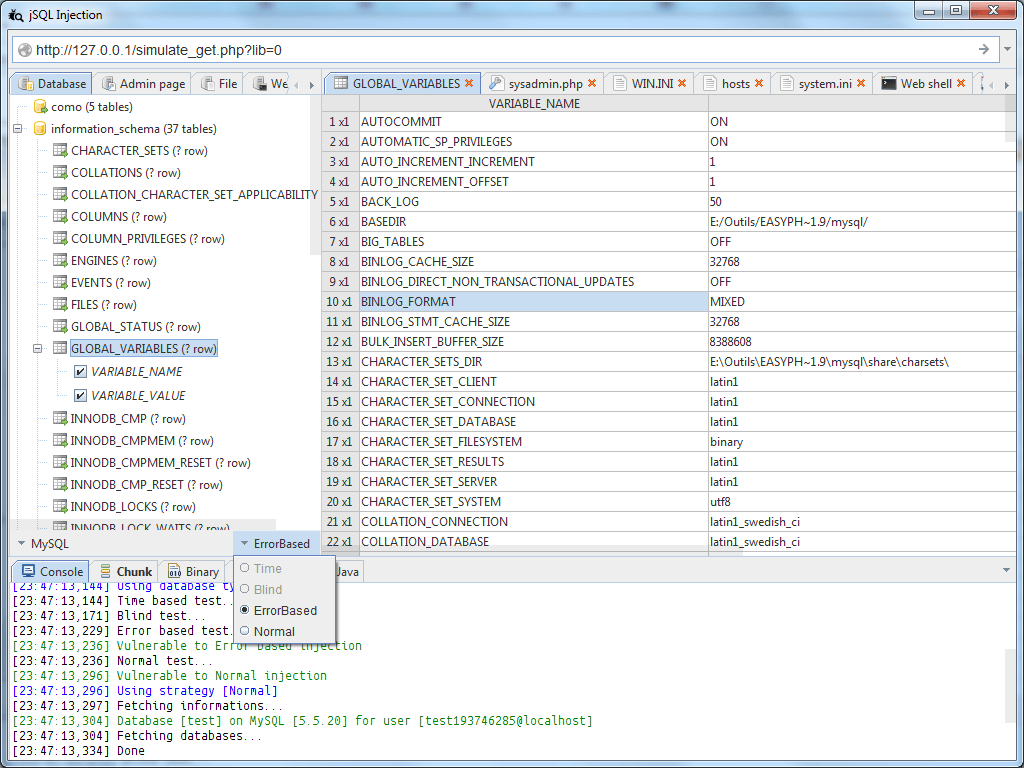

4. jSQL Injection (Java-basiert, benutzerfreundlich)

- Tool, das speziell für das Entdecken von SQLi entwickelt wurde.

- Plattformunabhängig (Java).

- Bietet automatisierte Tests und erlaubt das Auslesen von Datenbanken.

Überblick zu jSQL Injection

- Zweck: Das Tool hilft beim automatischen Finden von Schwachstellen in Datenbank-basierten Webanwendungen, indem es versucht, SQL-Injection-Angriffe durchzuführen und Daten aus der Datenbank auszulesen.

- Plattform: Es ist plattformübergreifend und läuft auf Windows, Linux und Mac, da es in Java geschrieben ist.

- Verwendung: Nach der Installation kannst du das Programm durch Doppelklick auf die

jsql-injection-v0.112.jarstarten oder über die Kommandozeile mit:

java -jar jsql-injection-v0.112.jar- Distribution: Es ist Teil der Penetrationstesting-Distribution Kali Linux, sowie in anderen Security-Distributionen wie Parrot Security OS, ArchStrike, BlackArch Linux integriert.

Funktionen und Features

- Automatisierte Sicherheitsüberprüfung: Das Tool versucht, SQL-Injection-Schwachstellen zu finden und auszunutzen, um Daten zu extrahieren.

- Benutzerfreundliches Interface: Es bietet eine grafische Benutzeroberfläche zur Konfiguration und Durchführung der Tests.

- Unterstützung für verschiedene Angriffstypen: Einschließlich Error-based, Blind, Time-based, Union-based Exploits.

- Integration: Es kann in automatisierte Testumgebungen eingebunden werden.

Fazit

jSQL Injection ist ein mächtiges Werkzeug für Sicherheitstests und Penetrationstests, ideal für Sicherheitsforscher und Entwickler, um Schwachstellen zu erkennen und zu beheben. Es ist open source und sehr gut dokumentiert, besonders durch die GitHub-Community.

Allgemeine Tipps zur Nutzung

- Führe Tests nur mit Zustimmung auf eigenen Systemen oder erlaubten Testumgebungen durch.

- Beginne mit passiven Scans (Analyse der Kommunikation) und gehe dann zu aktiven Angriffen über.

- Nutze Proxy-Tools (z.B. Burp, OWASP ZAP), um HTTP-Anfragen zu manipulieren.

- Achte auf Fehlermeldungen, ungewöhnliche Antworten oder Verzögerungen als Hinweise auf Schwachstellen.

- Dokumentiere gefundene Schwachstellen genau für die Behebung.

Diese Tools helfen dabei, SQL-Injections frühzeitig zu erkennen und machen Sicherheitsprüfungen einfacher und effizienter. So kannst du die Sicherheit deiner Anwendung deutlich verbessern und Angriffe verhindern.

Nochmal Wichtig!

Rechtlicher Hinweis

Das Testen von Webservern ohne ausdrückliche Zustimmung ist illegal und strafbar. Das Tool darf nur auf eigenen Systemen oder mit Zustimmung des Eigentümers eingesetzt werden.

Schreibe einen Kommentar